El alto rendimiento solo se consigue con el mejor software Por qué el software RFID debe ser configurable y flexible.

Usted necesita una solución RFID que se ajuste con precisión a sus normas, a sus necesidades de funcionalidad y a los requisitos de su infraestructura informática. También debe ser lo suficientemente flexible como para permitir que se realicen modificaciones de forma rápida y sencilla tras la integración inicial. Nosotros podemos ayudarle. Nuestro objetivo es que su solución RFID de ELATEC funcione de forma óptima, le ofrezca los mejores resultados y le permita reducir los costes en todo momento. Por eso le ofrecemos un paquete de software de alto rendimiento, flexible y sostenible.

Ningún otro lector del mercado se puede personalizar tan rápidamente como nuestros productos. ¡Muchas modificaciones se pueden hacer en un solo día!

¿Quiere comprobarlo usted mismo?

Completo, útil y sencillo: nuestro Software Development Kit

El Software Development Kit -el DevPack- y sus componentes constituyen la base de toda solución RFID eficaz. Con él podrá modificar la configuración estándar de nuestros productos prácticamente de la forma que desee. O bien dejar que nosotros lo hagamos por usted. Lo que prefiera. Depende de usted. Además, nos aseguraremos de que reciba actualizaciones periódicas. Estas proporcionan optimizaciones y modificaciones de seguridad, así como nuevas funcionalidades. Su paquete incluye el desarrollo continuo y las mejoras. Para que siempre tenga la mejor solución posible.

¿Qué contiene el DevPack?

Aden Abazovic, Jefe de Soporte de ELATEC, desempaqueta nuestro kit de desarrollo de software para lectores RFID. El TWN4 DevPack incluye nuestras potentes herramientas AppBlaster y Director, junto con guías de usuario y documentos de referencia, controladores, imágenes de firmware preconfiguradas, plantillas y mucho más.

¿Necesita orientación sobre el TWN4 DevPack?

AppBlaster Tool

El núcleo de nuestro Software Development Kit es un módulo de configuración polivalente: permite leer y escribir tarjetas, etiquetas, modificar formatos, definir formatos de salida (decimal/hexadecimal) y generar registros de salida. Puede seleccionar específicamente todos los transpondedores y etiquetas compatibles, gestionar el almacenamiento de las tarjetas y configurar la respuesta del usuario (de forma visual y/o auditiva). Recibirá de dos a tres actualizaciones nuestras cada año. Las solicitudes de funcionalidades nos permiten utilizar su experiencia para mejorar el producto y para que usted tenga siempre lo que necesita. La información interna (como las claves de encriptación) permanece bajo su control, por lo que puede seguir siendo autónomo e independiente.

La herramienta AppBlaster se basa en un concepto inteligente de varias fases con tres opciones. Los resultados se proporcionan en forma de archivo (imagen) o en una tarjeta de configuración; para esta última necesitará el TWN4 Config Reader. Puede encontrar más detalles en la sección de soporte de la documentación y los vídeos.

Las opciones son:

- Archivo de firmware completo/configuración estándar (imagen de firmware del programa)

- Firmware configurable (proyecto configurable)

- Aplicación específica de cliente (proyecto de código fuente)

La opción 1 es la configuración estándar, mientras que la opción 3 es adecuada para requisitos especiales en entornos complejos. Sea cual sea la opción que elija, con el control de versiones podrá hacer un seguimiento de sus configuraciones de forma óptima, precisa y en cualquier momento.

Herramientas adicionales

Director Tool

Ayuda a integrar nuestros productos en su aplicación de destino. Incluye herramientas de prueba y diagnóstico para leer los números de serie y de versión antes y durante el funcionamiento. Puede verificar la funcionalidad y el alcance funcional de los lectores, comprobar la interacción y el seguimiento con otros componentes o etiquetas, y probar las interfaces. Es flexible y fiable.

Herramienta para el desarrollo de antenas

Desarrollo y personalización de sus antenas específicas para nuestros productos TWN con antenas externas, como el módulo TWN4 Core o el TWN4 Nano. Optimización de la distancia y la potencia de los lectores. Es precisa y práctica.

Tech Tracer Tool

Responsable del análisis de los transpondedores para el seguimiento y la identificación de las tecnologías de transpondedores. Es útil e innovadora.

Flash Tool

Admite la configuración y la programación obligatorias. Además, permite la automatización del proceso. Es eficaz y segura.

Transponder Memory Dump

Esta herramienta lee el contenido de los datos del transpondedor. Es fiable y rápida.

Personalización y modificación posventaLe proporcionamos la mayor libertad posible para el seguimiento de activos con actualizaciones y cambios individuales. Tiene la opción de hacerlas usted mismo o dejar que nosotros las hagamos por usted, in situ o a distancia. En cualquier caso, sin complicaciones y de forma fiable.

Use nuestras aplicaciones

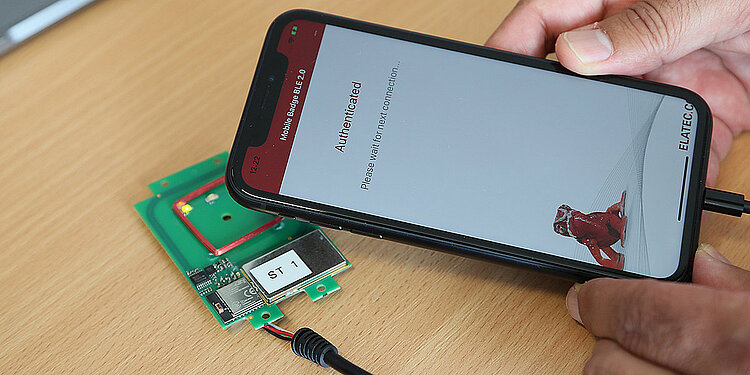

La aplicación Mobile Badge BLE 2.0 y la aplicación NFC pueden adquirirse en la App Store de Apple y en la Google Play Store (la NFC solo está disponible actualmente para Android). Las versioines estándar son gratuitas.

Soluciones personalizadas

Nos encantará desarrollar software y aplicaciones móviles personalizados para solicitudes específicas de su proyecto, como BLE, NFC, HCE, o soluciones de aplicaciones de middleware específicas para cada plataforma (Windows, Linux, móvil y otras) y aplicaciones. Solo tiene que decírnoslo: nos encargaremos de ello. ¡Garantizado!

Si tiene previsto implementar tecnologías RFID para intercambiar o almacenar información, primero deberá evaluar el nivel de encriptación que requiere su aplicación y el canal exacto en el que debe aplicarse. Por ejemplo, puede que usted requiera la encriptación de los datos intercambiados entre el lector y el sistema anfitrión o a través de la interfaz aérea entre el lector RFID y la tarjeta o el dispositivo. En algunos casos, los datos deben encriptarse en ambas interfaces. Es importante analizar primero en qué lugar exacto de su arquitectura se requiere la encriptación y luego determinar la solidez de esta seguridad. Después, debe asegurarse de que el lector que seleccione tenga la capacidad de admitir el cifrado que necesita y de ejecutar los algoritmos criptográficos.

Muchos de los tipos de transpondedores RFID sin contacto tienen la capacidad de almacenar datos dentro de sus segmentos de memoria y de encriptar o bloquear esos segmentos con claves criptográficas. El mejor lector de tarjetas es aquel que no solo puede descifrar los segmentos de memoria y acceder a los datos, sino que también proporciona un medio fácil para que el usuario final realice esta operación por sí mismo. En muchos casos, los usuarios finales tienen sus propias claves criptográficas personalizadas para sus credenciales y no están dispuestos a compartirlas con el proveedor del lector de tarjetas. Por lo tanto, tener la capacidad de cargar claves personalizadas por alguien que no sea el fabricante del lector de tarjetas se convierte en algo esencial. Esto puede solucionarse de varias maneras. Por ejemplo, el fabricante puede implementar una API de alto nivel y permitir que el usuario escriba aplicaciones personalizadas para el lector de tarjetas. Otra posibilidad sería que el fabricante habilitara al cliente con una interfaz gráfica de usuario para introducir las claves utilizadas para acceder a los sectores de datos. Los lectores de ELATEC admiten ambos enfoques.

En un caso típico, el lector de tarjetas se comporta como un medio para facilitar la recogida y transferencia de datos entre el transpondedor sin contacto o con contacto y el sistema anfitrión. El sistema anfitrión puede ser un punto final que valida localmente la credencial que se le presenta, o puede ser un microcontrolador que envía datos a través de la red a la nube o a una base de datos para su validación y autenticación. El primer paso es evaluar si la necesidad de encriptación es entre el medio RFID (por ejemplo, la tarjeta o el dispositivo) y el lector o desde el lector al host. Si es lo primero, necesita un lector RFID que admita las credenciales adecuadas, como un lector RFID TWN4 de ELATEC.

En algunos casos, la información personal como el nombre, la dirección, la fecha de nacimiento o datos biométricos pueden almacenarse dentro de la credencial, por ejemplo cuando se utilizan tarjetas inteligentes o pasaportes como credenciales. En este caso, encriptar el intercambio de dichos datos tanto entre la credencial y el lector como entre el lector y el host adquiere una importancia fundamental. Además, el lector de tarjetas debe admitir motores de algoritmos de cifrado (como AES, DES, 3DES) o tener la capacidad de implementar algoritmos personalizados para facilitar la integración. Normalmente, en los casos en que se utilizan smartcards o credenciales de contacto, el sistema anfitrión dirige la comunicación en su totalidad. Por lo tanto, el lector de tarjetas también deberá tener:

- Capacidades de software como Personal Computer Smart Card (PCSC) o Chip Card Interface Device (CCID). La disponibilidad de controladores para facilitar la comunicación con el host también permite una fácil integración del software.

- La compatibilidad del hardware con normas de comunicación como la ISO7816 y la presencia de ranuras para módulos de acceso seguro (SAM) y otras interfaces basadas en contactos.