RFID-Höchstleistung

gibt’s nur mit Top-Software Warum RFID-Software konfigurierbar und

flexibel sein muss.

Sie wollen eine RFID-Lösung, die genau zu Ihren Ansprüchen, Ihrem Bedarf und Ihrer IT-Infrastruktur passt? Sie soll aber so flexibel sein, dass sich bei Änderungen nach der Erstintegration einfach und schnell Adaptionen vornehmen lassen? Können wir mit dienen. Denn wir wollen, dass Ihre ELATEC RFID-Lösung immer optimal läuft, beste Ergebnisse liefert und Ihnen Kosten einspart. Deshalb bekommen Sie bei uns ein leistungsstarkes, flexibles und nachhaltiges Softwarepaket mitgeliefert.

Kein anderes RFID-Lesegerät am Markt lässt sich so schnell anpassen wie unsere Produkte – auch innerhalb eines Tages.

Wollen Sie sich selber überzeugen?

Umfangreich. Nützlich. Verständlich: unser Software-Development-Kit

Das Software-Development-Kit – das DevPack – bildet mit seinen Bestandteilen die Basis für jede effiziente RFID-Lösung. Sie können die in der Standardkonfiguration ausgelieferten Produkte quasi beliebig selbst anpassen. Oder auch von uns anpassen lassen. Ganz wie Sie mögen. Sie haben die Wahl. Zudem versorgen wir Sie regelmäßig mit Updates. Diese bieten Optimierungen und Sicherheitsanpassungen, aber auch neue Funktionalitäten. Denn Weiterentwicklung ist inklusive. Damit Sie stets die aktuell je bestmögliche Lösung haben.

DevPack - Das ist drin

ELATEC Supportleiter Aden Abazovic zeigt den Inhalt von unserem RFID Reader Software Development Kit. Das TWN4 DevPack enthält unsere leistungsstarken Tools AppBlaster und Director Tool sowie Benutzerhandbücher und Referenzdokumente, Treiber, vorkonfigurierte Firmware-Images, Vorlagen und vieles mehr.

Benötigen Sie Hilfe bei der Anwendung des TWN4 DevPack?

Appblaster Tool

Das Herzstück unseres Software-Development-Kits: ein Konfigurationsmodul für alle Fälle. Zum Ein- und Auslesen von Karten, Anpassen von Formaten, Festlegen von Ausgabeformaten (dezimal / hexadezimal) und Generieren von Ausgabeprotokollen. Sie können alle unterstützen Transponder gezielt auswählen, den Speicher der Karten verwalten und das Benutzerfeedback einstellen (visuell und / oder auditiv). Pro Jahr erhalten Sie zwei bis drei Updates von uns. Durch Feature-Request berücksichtigen wir Ihr Feedback in der Weiterentwicklung: Damit Sie bekommen, was Sie brauchen. Und dabei mit Sicherheit autonom und unabhängig bleiben. Denn die internen Infos (Schlüssel) bleiben im Haus.

Dem AppBlaster liegt ein intelligentes, mehrstufiges Konzept mit drei Optionen zugrunde. Die Ergebnisse liegen entweder in Dateiform (Image) oder auf einer Konfigurationskarte vor; für letztere benötigen Sie den TWN4-Config-Leser. Details erfahren Sie im Supportbereich bei den Dokumentationen und Videos.

Die Optionen sind:

- Fertige Firmware-Datei/Standardkonfiguration (Program Firmware Image)

- Konfigurierbare Firmware (Configurable Project)

- Kundenspezifische Anwendung (Source Code Project)

Option 1 ist die Standardkonfiguration, Option 3 eignet sich für spezielle Anforderungen in komplexen Umfeldern. Egal welche Option: Bei Ihren Konfigurationen behalten Sie dank Versionskontrolle den Überblick. Präzise. Und jederzeit.

Weitere Tools

Director Tool

Hilft bei der Integration unserer Produkte in Ihre Zielanwendung. Inklusive Test- und Diagnosetool zwecks Auslesen der Serien- und Versionsnummern vor und im Betrieb. Kann Funktionalitäten und Funktionsumfänge des Lesegeräts testen, das Zusammenspiel mit anderen Komponenten checken und Schnittstellen überprüfen. Flexibel. Und verbindlich.

Tool zur Antennenentwicklung

Entwicklung und Anpassung Ihrer spezifischen Antennen für unsere TWN-Produkte mit externen Antennen, zum Beispiel das TWN4-Core- oder das TWN4-Nano-Modul. Optimierung von Leserdistanz und Strom. Exakt. Und praktisch.

Tech Tracer Tool

Zuständig für die Analyse von Transpondern und die Bestimmung der Transpondertechnologien. Hilfreich. Und wegweisend.

Flash Tool

Hilft bei der obligatorischen Konfiguration und Programmierung. Ermöglicht zudem die Automatisierung von Prozessen. Effizienzsteigernd. Und sicher.

Transponder Memory Dump

Dieses Tool liest Dateninhalte von Transpondern aus. Zuverlässig. Und schnell.

Anpassungen und Änderungen im BetriebBei Updates, Upgrades und individuellen Änderungen geben wir Ihnen die größtmögliche Freiheit. Sie haben die Wahl, dies selber zu machen oder es von uns machen zu lassen. Vor Ort. Oder remote. In jedem Fall reibungslos. Und zuverlässig.

Nutzen Sie unsere Apps

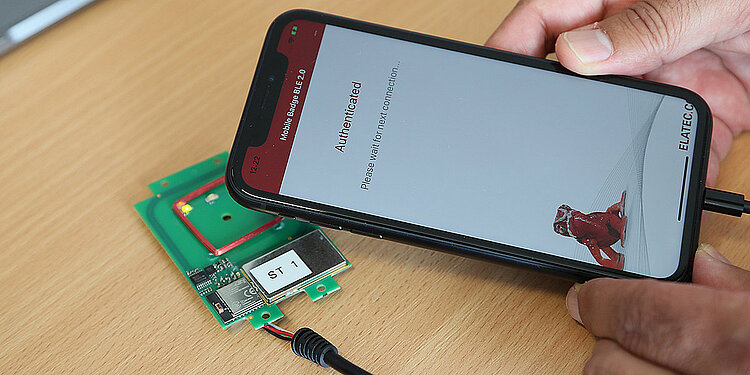

Die Mobile Badge BLE 2.0 App und die NFC App sind verfügbar im Apple Store und bei Google Play; letztere momentan nur für Android. Die Apps sind kostenlos in der Standardversion.

Oder setzen Sie auf individuelle Sonderlösungen

Bei projektspezifischen Anfragen entwickeln wir gerne individuelle Software und Mobilanwendungen für Sie, z. B. BLE, NFC, HCE, aber auch plattformspezifische Middleware-Anwendungsentwicklungen (Windows, Linux, Mobil u.a.) und Apps. Sprechen Sie uns bitte einfach an – wir machen das für Sie. Garantiert!

Wenn Sie RFID-Technologien implementieren möchten, um Informationen auszutauschen oder zu speichern, müssen Sie zunächst festlegen, welchen Verschlüsselungsgrad Ihre Anwendung benötigt und was genau kodiert werden soll. So können beispielsweise Daten, die zwischen dem Lesegerät und dem Hostsystem ausgetauscht werden, verschlüsselt werden. Oder Daten, die über die Luftschnittstelle zwischen dem RFID-Lesegerät und der Karte bzw. dem Gerät übermittelt werden. Manchmal müssen die Daten auch an beiden Schnittstellen kodiert werden. Es ist daher wichtig, zunächst zu analysieren, wo genau in Ihrer Architektur die Verschlüsselung erforderlich ist und welches Sicherheitsniveau notwendig ist. Dann müssen Sie dafür sorgen, dass der von Ihnen gewählte RFID-Reader in der Lage ist, die von Ihnen benötigte Verschlüsselung zu unterstützen und kryptografische Algorithmen auszuführen.

Einige kontaktlosen RFID-Transponder können Daten in ihrem Memory speichern und mit kryptografischen Schlüsseln kodieren oder sperren. Ein perfektes Kartenlesegerät kann nicht nur diese Memorys entschlüsseln und auf die Daten zugreifen, sondern bietet dem Endbenutzer auch eine einfache Möglichkeit, diesen Vorgang selbst durchzuführen. Oft haben die Endbenutzer ihre eigenen kundenspezifischen kryptografischen Schlüssel für ihre Berechtigungsnachweise und möchten nicht, dass die Anbieter des Kartenlesegeräts diese kennen. Daher ist es wichtig, dass man kundenspezifische Schlüssel laden kann, die nicht vom Hersteller des Karten-Readers stammen. Dies kann auf verschiedene Weise vereinfacht werden. So kann der Hersteller beispielsweise High-Level APIs implementieren und dem Benutzer ermöglichen, kundenspezifische Anwendungen für den Kartenleser zu schreiben. Alternativ könnte der Hersteller mit einer grafischen Benutzeroberfläche den Kunden in die Lage versetzen, Schlüssel einzugeben, mit denen dieser auf bestimmte Datenbereiche zugreifen kann. ELATEC Lesegeräte unterstützen beide Ansätze.

In einem typischen Szenario verhält sich das Kartenlesegerät wie ein Medium, das die Datenerfassung und -übertragung zwischen dem kontaktlosen oder kontaktbasierten Transponder und dem Host-System erleichtert. Das Host-System kann entweder ein Endpunkt sein, der den Ausweis, der ihm vorgelegt wird, lokal validiert, oder es kann ein Mikrocontroller sein, der Daten über das Netzwerk an die Cloud oder eine Datenbank zur Validierung und Authentifizierung sendet. Zunächst ist zu beurteilen, ob eine Verschlüsselung zwischen den RFID-Medien (z.B. Karte oder Gerät) und dem Lesegerät oder vom Lesegerät zum Host erforderlich ist. Im ersteren Fall benötigen Sie einen RFID-Reader, der die entsprechenden Berechtigungsnachweise unterstützt, wie z.B. ein ELATEC TWN4 RFID-Reader.

Manchmal können persönliche Informationen wie Name, Adresse, Geburtsdatum oder biometrische Daten im Berechtigungsnachweis gespeichert werden, z. B. wenn Smartcards oder Pässe verwendet werden. Dann ist die Verschlüsselung für den Austausch solcher Daten sowohl zwischen dem Berechtigungsnachweis und dem Lesegerät als auch zwischen dem Lesegerät und dem Host wichtig. Darüber hinaus muss der Karten-Reader Verschlüsselungsalgorithmus-Engines (wie AES, DES, 3DES) oder die Fähigkeit zur Implementierung benutzerdefinierter Algorithmen für eine einfache Integration unterstützen. In Fällen, in denen Smartcards oder kontaktbasierte Berechtigungsnachweise verwendet werden, steuert das Host-System in der Regel die gesamte Kommunikation. Dann muss der Kartenleser folgende Eigenschaften vorweisen können:

- Software-Fähigkeiten wie z.B. die Kommunikationsmethode Personal Computer Smart Card (PCSC) oder Chip Card Interface Device (CCID). Sind Treiber verfügbar, die die Kommunikation mit dem Host erleichtern, ermöglicht das eine einfache Software-Integration.

- Hardware-Unterstützung für Kommunikationsstandards wie ISO7816 und das Vorhandensein von Secure Access Modules (SAM)-Slots und anderen kontaktbasierten Schnittstellen.