Sollte Ihr Unternehmen „Zero Trust“ einführen?

"Zero Trust" ist derzeit eines der wichtigsten Schlagworte im Bereich der Cybersicherheit. Aber was genau ist das, und was bedeutet es für Ihr Unternehmen? Hier erfahren Sie, was Sie wissen müssen, und wie ELATEC helfen kann.

Die Entwicklung der Cybersecurity-Landschaft

Die Landschaft für Cybersicherheit hat sich in den letzten zehn Jahren erheblich immer schneller verändert. Hier einige Beispiele für den rasanten Wandel aus der jüngeren Vergangenheit:

- Immer mehr Menschen arbeiten nicht im Büro, sondern sie greifen von zu Hause oder von unterwegs aus auf Netzwerke Ihrer Arbeitgeber zu. Dabei loggen sich Mitarbeiter von wechselnden externen Standorten aus in die Firmennetzwerke ein – auch von ungesicherten. Zudem wird in multinationalen Teams zusammengearbeitet, die oft über den gesamten Globus verteilt sind.

-

Cloud Computing:

Es gibt eine Vielzahl von cloudbasierten Anwendungen, die mittlerweile unverzichtbar sind. Dazu gehören Vertriebs- und Kundenverwaltungssoftware, Programme für die Zusammenarbeit im Team und zahlreiche andere Geschäftsanwendungen, von denen viele sensible Daten enthalten. -

Digitale Datenexplosion:

Hand in Hand mit dem Cloud Computing beobachten wir einen massiven Anstieg des Datenvolumens und der Datentypen, die Unternehmen in digitaler Form verarbeiten. Dazu gehören geistiges Eigentum, Businesspläne, Finanzdaten, Kundendaten, Mitarbeiterdaten und andere sensible Informationen, von denen einige strengen Datenschutzgesetzen und -vorschriften unterliegen. -

Steigende Anzahl an Endgeräten:

Die meisten Menschen greifen heute mit mehreren Geräten auf das Unternehmensnetzwerk zu, wobei sie neben ihren herkömmlichen Laptops oder Desktops auch Smartphones und Tablets als Endgeräte verwenden. Eine wachsende Zahl dieser Geräte gehört nicht mehr dem Unternehmen, sondern ist impersönlichen Besitz des Nutzers. -

Erweiterte Bedrohungslandschaft:

All diese Veränderungen haben die Risiken multipliziert. Überall sind mehr Daten, mehr Geräte, mehr Personen, die sich von außerhalb des Netzwerks anmelden, im Spiel – und mehr Informationen, die in der Cloud gespeichert oder über sie übertragen werden. Somit ist das Risiko erhöht, zum Opfer eines Cyberangriffs zu werden – ob dieser nun von innerhalb oder außerhalb des Unternehmens erfolgt. Gleichzeitig sind Hacker sehr viel raffinierter geworden und setzen fortschrittliche Taktiken ein, die vom Speer-Phishing über den Diebstahl von Anmeldedaten hochrangiger Benutzer bis hin zum Knacken von Passwörtern oder Entschlüsseln verschlüsselter Daten mittels künstlicher Intelligenz reichen.

Seit Jahrzehnten verlassen sich Unternehmen auf Technologien wie Firewalls und VPNs (Virtual Private Networks), um Daten und Anwendungen im Unternehmensnetzwerk zu schützen. Diese nach Außen gerichtete Verteidigung geht davon aus, dass einer Person, einem Gerät oder einer Anwendung, die innerhalb des geschützten Netzwerks betrieben wird, standardmäßig vertraut werden kann. In der komplexen Cybersicherheitslandschaft von heute ist dies jedoch eine recht blauäugige Annahme. Aus diesem Grund verlassen viele private Unternehmen und öffentliche Institutionen die Burggraben Mentalität und bewegen sich hin zu einem neuen Sicherheits-Ansatz namens „Zero Trust“.

Was ist „Zero Trust“?

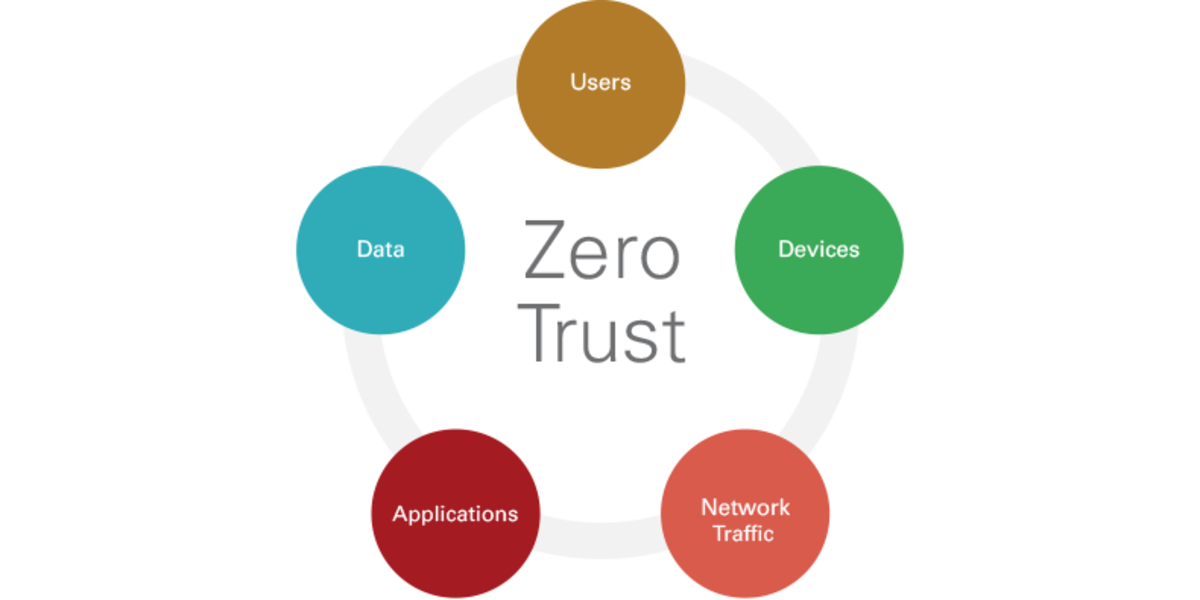

Im Wesentlichen bedeutet eine Zero-Trust-Umgebung, dass jeder Benutzer, jedes Gerät und jede Anwendung jedes Mal überprüft wird, wenn Zugriff auf eine Datei, ein System oder einen Dienst angefordert wird – auch dann, wenn Nutzer oder Gerät bereits im Netzwerk angemeldet sind. Zero Trust macht keinen Unterschied zwischen Benutzern innerhalb oder außerhalb des Netzwerks. Stattdessen werden alle Benutzer kontinuierlich überprüft, unabhängig davon, wo sie sich befinden.

Zu den Kernprinzipien von Zero Trust gehören die folgenden.

- "Vertraue nie, überprüfe immer". Dies ist der Kern von Zero Trust und gilt für Menschen, Geräte und Anwendungen. Jedes Mal, wenn der Zugriff auf eine Netzwerkressource oder -anwendung angefordert wird, muss die Person oder das Gerät, welches Zugriff anfordert, überprüft werden. Nur so kann sichergestellt werden, dass 1) der Anfrager, derjenige ist, der er vorgibt zu sein, und 2) er die Berechtigung hat, auf die angeforderte Ressource zuzugreifen.

- Prinzip der geringsten Rechte: Zusätzlich zur Überprüfung verlangt Zero Trust, dass Antragstellern so wenig Zugang wie möglich und so wenig Zeit wie nötig gewährt wird, um ihre Aufgabe zu erfüllen. Dieser Grundsatz schränkt die Möglichkeiten nicht vertrauenswürdiger Akteure ein, in Bereiche einzudringen, für die sie keine Berechtigung haben.

- Auswirkungen begrenzen: Eine Zero-Trust-Umgebung ist darauf ausgelegt, die möglichen Auswirkungen eines Angriffs zu begrenzen. Unternehmen sollten über einen Plan verfügen, mit dem sie ungewöhnliche Aktivitäten von potenziell unbefugter Seite schnell identifizieren und darauf reagieren können. Zu den weiteren Strategien gehört die Mikrosegmentierung des Netzwerks, um die Möglichkeiten eines Angreifers einzuschränken, sobald er das Netzwerk betreten hat.

Das Zero-Trust-Modell ist eine Cybersicherheitsphilosophie, keine spezifische Technologie. Es ist jedoch auf Technologien angewiesen, damit es funktioniert. Die Software Zero Trust Network Access (ZTNA) zum Beispiel verwaltet den kontinuierlichen Überprüfungsprozess. Wenn ein Benutzer oder ein Gerät den Zugriff auf eine Ressource oder einen Dienst im Netzwerk anfordert, managed ZTNA den Überprüfungsprozess, um sicherzustellen, dass die Identität des Benutzers bestätigt werden kann und er zum Zugriff auf die angeforderte Ressource berechtigt ist - und zwar jedes Mal, wenn eine neue Anforderung gestellt wird. Dies steht im Gegensatz zu herkömmlichen Firewall-Modellen, die den Zugang zu allen Assets, für die ein Benutzer oder Gerät autorisiert ist, mit einer einzigen Sitzungsanmeldung öffnen.

Zero Trust und Benutzerauthentifizierung

Die Benutzerauthentifizierung ist das Herzstück der Zero-Trust-Architektur. Die ZTNA-Software ist im Backend angesiedelt und moderiert den Zugang zwischen dem Benutzer/Gerät und den Netzressourcen. Sie muss mit einem Frontend-System zur Benutzeridentifizierung gekoppelt werden. Dies kann z.B. die Eingabe eines Benutzernamens und eines Kennworts bei der Anmeldung an einem Gerät sein. Diese Art von Benutzeranmeldedaten können jedoch leicht kompromittiert werden, entweder durch Unachtsamkeit der Benutzer, erfolgreiche Phishing-Angriffe oder durch Hacken von Systemen, in denen Passwörter gespeichert sind. Für eine sichere Zero-Trust-Umgebung werden stärkere Systeme für die Benutzerauthentifizierung empfohlen, einschließlich der Multi-Faktor-Authentifizierung.

Dies lässt sich leicht mit Technologien wie der Radiofrequenz-Identifikation (RFID) oder Smartphone-basierten Systemen mit Nahfeldkommunikation (NFC) oder Bluetooth® Low Energy (BLE) realisieren. Diese Systeme können einzeln oder als Teil eines Multi-Faktor-Authentifizierungsprotokolls verwendet werden. Beispielsweise kann ein RFID-Lesegerät für die PC-Anmeldung über USB in ein Gerät eingesteckt werden. Der Mitarbeiter muss seinen Ausweis oder sein Smartphone mit seinen digitalen Anmeldedaten dabei haben, um sich am Computer anzumelden. Für die Multi-Faktor-Authentifizierung kann das System sowohl ein Passwort als auch den Ausweis oder den digitalen Berechtigungsnachweis verlangen. Die Multi-Faktor-Authentifizierung kann auch durch die Verwendung von biometrischen Merkmalen erreicht werden, die im Smartphone zusätzlich zu den mobilen Anmeldedaten bereits verbaut sind.

DER ELATEC NEWSLETTER Ihr Authentifizierungs-Update

Als regelmäßiger Leser sind Sie beim Thema Authentifizierung immer auf dem neusten Informationsstand, kennen die aktuellen Trends und erhalten wertvolle Tipps. Wenn Sie sich für unseren Newsletter anmelden, stellen wir sicher, dass Sie keinen neuen Blogartikel mehr verpassen. Und obendrein erhalten Sie noch mehr spannende Neuigkeiten über unsere Produkte, Veranstaltungen und Branchentrends.